Comme tout le monde ou presque vous recevez de temps à autres des mails bidons, parfois même vides. Certains d’entre-eux émanent d’une adresse mail composée de vos noms et prénoms, ou d’un de vos noms de domaines si vous disposez d’un site web.

Et forcément vous vous interrogez sur comment on a pu avoir votre adresse, ou même utiliser votre nom de domaine.

Tout ceci est en fait assez simple.

Déjà il faut savoir que vos adresses mails sont connues de différents organismes ou entreprises avec lesquelles vous êtes en contact, et parfois il y a des fuites de données, non volontaires. Cela arrive quand certains services ne sont pas assez sécurisés, ou qu’une personne malveillante a extrait puis diffusé ces adresses.

Dans le cas des mails envoyés depuis une adresse mail dont l’extension correspond à l’un de vos noms de domaine la procédure n’est pas plus compliquée. Des robots (en fait des petits logiciels) circulent en permanence sur le web et recherchent les noms de domaine récemment créés. Une liste se constitue, il suffit ensuite d’envoyer un mail à, par exemple, contact@votrenomdedomaine.fr, pour qu’il arrive jusqu’à vous. Et il est aussi facile de changer le nom de l’expéditeur d’un mail, voire son adresse, que de mettre le nom que l’on veut sur un courrier à en-tête.

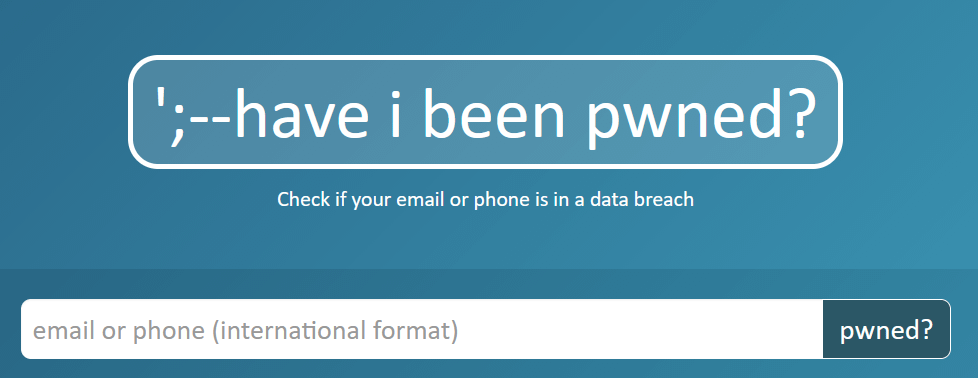

Pour savoir si, par exemple, votre adresse a déjà fuité, nous vous invitons à utiliser ce service : https://haveibeenpwned.com/ , développé par Troy Hunt, un acteur de la sécurité blogueur sur troyhunt.co et conférencier sur les question de sécurité sur le web.

A quoi cela sert-il ?

Les cybercriminels cherchent à constituer une liste d’adresses e-mail valides afin de lancer des campagnes de spams, de phishing, ou encore des attaques plus ciblées.

Les adresses e-mail valides sont très utiles. Elles garantissent que les mails envoyés arriveront à bon port. Cela peut servir pour des campagnes commerciales, des actions militantes ou politiques. Si, par exemple, une personne sur cent clique sur un lien frauduleux, il suffit de multiplier le nombre de personnes auxquelles on envoi cet e-mail pour augmenter les gains. Ça n’est pas plus difficile que ça.

Mais ce n’est pas tout. On entend souvent que l’on n’aurait rien à craindre si l’on a rien à cacher. Rien n’est plus faux. Sans sombrer dans la paranoïa il faut là aussi savoir que si les solutions techniques sont très utiles pour lutter contre les attaques le principal canal utilisé par les cybercriminels est ce qu’on appelle l’ingénierie sociale, autrement dit l’exploitation des failles des comportements humains.

Comme nous l’avions déjà expliqué dans cet article l’analyse d’un compte Facebook, par exemple, permet d’obtenir une quantité importantes d’informations qui seront ensuite utiles pour savoir avec qui vous êtes en contact, quelles sont vos habitudes, votre niveau de ressources, et ainsi identifier des opportunités d’attaques ou d’arnaques, quelles qu’elles soient. Et en la matière le champ des possibles est sans barrière.

En résumé, ne paniquez pas, ne vous inquiétez pas, mais soyez vigilants, ne cliquez pas si vous ne connaissez pas, et si vous pensez connaitre ne cliquez que si vous êtes certains d’avoir affaire avec la bonne personne.